Cómo arreglar LG Content Store no funciona

¿La tienda de contenido LG no funciona en su televisor? En este artículo, discutiremos cómo puede arreglar que LG Content Store no funcione en 2022.

En este artículo, explicaremos 7 herramientas OSINT útiles para pruebas de penetración.

OSINT, o Open Source Intelligence, es el acto de recopilar datos de fuentes distribuidas y de acceso libre. OSINT impulsa a los equipos de ciberseguridad, permitiendo que los equipos azul, morado y rojo accedan a una amplia gama de información, como tecnologías de red, servidores de alojamiento web, registros DNS, tecnologías de software, activos en la nube, dispositivos IoT, aplicaciones, bases de datos, cuentas de redes sociales y mucho más. más. Esta es una técnica que utilizan las empresas de inteligencia y seguridad para recopilar información.

Empecemos.

7 herramientas OSINT útiles para pruebas de penetración

1. Recon-ng

Recon-ng es un marco de reconocimiento con todas las funciones diseñado con el objetivo de proporcionar un entorno poderoso para llevar a cabo un reconocimiento de código abierto basado en la web de forma rápida y completa. Es una herramienta de vigilancia idéntica a Metasploit. La sencilla interfaz basada en comandos le permite ejecutar operaciones comunes como interactuar con una base de datos, ejecutar solicitudes web, administrar claves API o estandarizar el contenido de salida.

Este marco de reconocimiento web fue escrito en Python e incluye muchos módulos, funciones de conveniencia y ayuda interactiva para guiarlo sobre cómo usarlo correctamente. Puede encontrar cosas como cámaras web, contraseñas predeterminadas, enrutadores, semáforos y más con búsquedas simples, ya que es más simple, más claro y más fácil de usar.

Utilice el siguiente comando para instalar recon-ng:

# apt install recon-ng

# recon-ng

2. Google Dorks

La piratería de Google, también llamada Google Dorking, es una técnica de piratería que utiliza la Búsqueda de Google y otras aplicaciones de Google para encontrar agujeros de seguridad en la configuración y el código informático que utilizan los sitios web. Al investigar personas o empresas, muchos novatos en seguridad de TI olvidan la importancia de utilizar motores de búsqueda tradicionales para el reconocimiento y la recopilación de información.

La “piratería de Google” implica el uso de operadores de motores de búsqueda de Google especializados para encontrar cadenas de texto únicas dentro de los resultados de búsqueda.

Algunos otros operadores de búsqueda muy poderosos incluyen los siguientes:

3. Spyse

Spyse es un motor de búsqueda de ciberseguridad que se puede utilizar para encontrar rápidamente activos de Internet y realizar una identificación externa. En pocas palabras, Spyse es un rastreador de seguridad que obtiene información útil para los equipos rojos y azules durante el proceso de reconocimiento.

Spyse tiene la base de datos más grande de su tipo, que contiene una amplia gama de datos OSINT útiles para el reconocimiento; encuéntrelos enumerados a continuación

La ventaja de Spyse se debe en parte a su metodología de base de datos, que evita el problema de los largos tiempos de exploración en las consultas para la recopilación de datos. Esta es la razón principal por la que los profesionales de la ciberseguridad se están inclinando hacia este increíble motor de búsqueda.

4. SpiderFoot

SpiderFoot es una herramienta de reconocimiento que consulta automáticamente más de 100 fuentes de datos públicas (OSINT) para recopilar información sobre direcciones IP, nombres de dominio, direcciones de correo electrónico, nombres y más. Simplemente especifique el objetivo que desea investigar, elija qué módulos habilitar y luego SpiderFoot recopilará datos para comprender todas las entidades y cómo se relacionan entre sí.

SpiderFoot se puede utilizar para simplificar el proceso de compilación de OSINT para encontrar información sobre el objetivo mediante la automatización del proceso de recopilación. Si alguien sube una imagen a cualquiera de estas redes sociales con la función de geolocalización activada, entonces podrá ver un mal activo completo donde ha estado esta persona.

Para instalar SpiderFoot, siga los siguientes pasos:

De git

# git clone https://github.com/smicallef/spiderfoot.git

# cd spiderfoot

~/spiderfoot$

5. Maltego

Maltego es un software utilizado para inteligencia y análisis forense de código abierto, desarrollado por Paterva. Es una herramienta gráfica de análisis de enlaces para recopilar y conectar información para tareas de investigación. El uso de Maltego le permitirá lanzar testículos de reconocimiento contra objetivos específicos.

Para usar Maltego, debe abrir una cuenta gratuita en su sitio web, después de eso, puede iniciar una nueva máquina o ejecutar transformaciones en el objetivo desde una existente. Una vez que haya elegido sus transformaciones, la aplicación Maltego comenzará a ejecutar todas las transformaciones desde los servidores de Maltego.

Maltego está escrito en Java y funciona con todos los sistemas operativos. Viene preinstalado en Kali Linux. Maltego es muy utilizado por su modelo entidad-relación agradable y fácil de entender que representa todos los detalles relevantes.

6. Espeluznante

Creepy una herramienta OSINT de geolocalización. Ofrece recopilación de información de geolocalización a través de plataformas de redes sociales. Creepy luego muestra los informes en el mapa con una metodología de búsqueda basada en la ubicación y la hora precisas. Posteriormente, puede ver los archivos en profundidad exportándolos en formato CSV o KML.

Si alguien sube una imagen a cualquiera de estas redes sociales con la función de geolocalización activada, entonces podrá ver un mal activo completo donde ha estado esta persona.

7. theHarvester

theHarvester es una herramienta muy simple de usar, pero poderosa y efectiva diseñada para ser utilizada en las primeras etapas de una prueba de penetración o participación en el equipo rojo. Úselo para la recopilación de inteligencia de código abierto (OSINT) para ayudar a determinar el panorama de amenazas externas de una empresa en Internet. La herramienta recopila correos electrónicos, nombres, subdominios, direcciones IP y URL utilizando múltiples fuentes de datos públicas.

theHarvester utiliza muchos recursos para buscar datos como servidores de claves PGP, Bing, Baidu, Yahoo y motores de búsqueda de Google, y también redes sociales como Linkedin, Twitter y Google Plus.

La capacidad de buscar hosts virtuales es otra característica fascinante de Harvester. A través de la resolución DNS, la aplicación valida si varios nombres de host están conectados con una determinada dirección IP.

En este artículo, hemos visto 7 herramientas OSINT útiles para pruebas de penetración.

Obtenga un servidor dedicado de la serie E5 dual de alto rendimiento y un VPS KVM económico.

¿La tienda de contenido LG no funciona en su televisor? En este artículo, discutiremos cómo puede arreglar que LG Content Store no funcione en 2022.

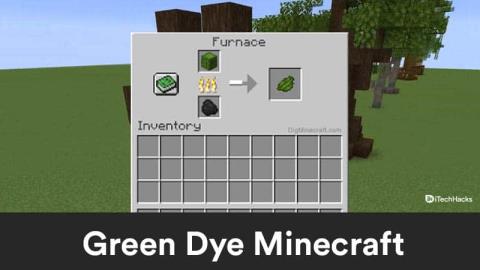

¿Puedes hacer varios artículos como tinte verde en Minecraft? Este artículo discutirá cómo puedes obtener tinte verde en Minecraft.

Proceso paso a paso para iniciar sesión en el correo electrónico de su cuenta de GoDaddy en 2022. Inicio de sesión de correo electrónico de GoDaddy 365 y cómo cambiar las contraseñas de su correo web.

192.168.1.25 es la página de inicio de sesión del administrador para muchos enrutadores y otros dispositivos. Cuando ingrese 192.168.1.25 en su navegador web, será llevado a una página donde puede ingresar su nombre de usuario y contraseña para acceder a la configuración del enrutador.

Estos son los métodos de trabajo para obtener cuentas premium de Grammarly de forma gratuita en agosto de 2022. Estos métodos pueden ayudarlo a ejecutar cookies gramaticales actualizadas de forma gratuita.

¿Está buscando una guía para configurar su cuenta e iniciar sesión en 1and1 Webmail? Aquí hay una guía completa para la cuenta de correo web 1and1 2022

¿Quieres activar el modo oscuro de iTunes? Analicemos cómo puede activar el modo oscuro de iTunes en su PC con Windows y macOS.

¿No puede agregar Yahoo Mail a Android? En este artículo, discutiremos cómo puede agregar Yahoo Mail a su teléfono Android.

Se debe activar una cuenta de Disney Plus utilizando la URL de inicio/inicio de sesión de Disneyplus.com y un código de 8 dígitos. Activar URL de inicio/inicio de sesión de Disneyplus.com Código de 8 dígitos

En este artículo, discutiremos cómo puede obtener recibos de sus mejores pistas de música en Spotify usando Receiptify.