Jak naprawić niedziałający sklep treści LG

Czy sklep z zawartością LG nie działa na Twoim telewizorze? W tym artykule omówimy, jak naprawić niedziałający sklep LG Content Store w 2022 roku.

W tym artykule wyjaśnimy 7 przydatnych narzędzi OSINT do testów penetracyjnych.

OSINT, czyli Open Source Intelligence, polega na zbieraniu danych z rozproszonych i ogólnodostępnych źródeł. OSINT napędza zespoły ds. cyberbezpieczeństwa, umożliwiając niebieskim, fioletowym i czerwonym zespołom dostęp do szerokiej gamy informacji, takich jak technologie sieciowe, serwery hostingowe, rekordy DNS, technologie oprogramowania, zasoby w chmurze, urządzenia IoT, aplikacje, bazy danych, konta w mediach społecznościowych i wiele jeszcze. Jest to technika wykorzystywana przez firmy wywiadowcze i ochroniarskie do zbierania informacji.

Zacznijmy.

7 przydatnych narzędzi OSINT do testów penetracyjnych

1. Rozpoznanie

Recon-ng to w pełni funkcjonalna platforma rozpoznawcza zaprojektowana w celu zapewnienia wydajnego środowiska do szybkiego i dokładnego przeprowadzania rozpoznania internetowego typu open source. Jest to narzędzie do nadzoru, które jest identyczne z Metasploit. Prosty interfejs oparty na poleceniach umożliwia wykonywanie typowych operacji, takich jak interakcja z bazą danych, uruchamianie żądań internetowych, zarządzanie kluczami API lub standaryzacja zawartości wyjściowej.

Ten framework do rozpoznawania stron internetowych został napisany w Pythonie i zawiera wiele modułów, wygodnych funkcji oraz interaktywną pomoc, która pomoże Ci właściwie z niego korzystać. Dzięki prostemu wyszukiwaniu możesz znaleźć takie rzeczy, jak kamery internetowe, domyślne hasła, routery, sygnalizację świetlną i inne, ponieważ jest prostsze, jaśniejsze i łatwiejsze w użyciu.

Użyj następującego polecenia, aby zainstalować recon-ng:

# apt install recon-ng

# recon-ng

2. Google Dorks

Hakowanie Google, zwane również Google Dorking, to technika hakerska, która wykorzystuje wyszukiwarkę Google i inne aplikacje Google do znajdowania luk w zabezpieczeniach w konfiguracji i kodzie komputera używanym przez witryny. Podczas badania osób lub firm wielu początkujących w dziedzinie bezpieczeństwa IT zapomina o znaczeniu używania tradycyjnych wyszukiwarek do rozpoznania i zbierania informacji.

„Hakowanie przez Google” polega na wykorzystaniu wyspecjalizowanych operatorów wyszukiwarek Google w celu znalezienia unikalnych ciągów tekstowych w wynikach wyszukiwania.

Niektóre inne bardzo potężne operatory wyszukiwania obejmują:

3. Szpieg

Spyse to wyszukiwarka cyberbezpieczeństwa, której można użyć do szybkiego wyszukiwania zasobów internetowych i przeprowadzania identyfikacji zewnętrznej. Po prostu Spyse jest robotem informatycznym, który uzyskuje przydatne informacje dla czerwonych i niebieskich drużyn podczas procesu zwiadu.

Spyse posiada największą tego rodzaju bazę danych, zawierającą szeroki zakres danych OSINT przydatnych do rekonesansu; znajdź je wymienione poniżej

Zaletą Spyse jest częściowo jego metodologia baz danych, która pozwala uniknąć problemu długich czasów skanowania zapytań o gromadzenie danych. To jest główny powód, dla którego specjaliści od cyberbezpieczeństwa przechodzą w stronę tej niesamowitej wyszukiwarki.

4. Pajęcza Stopa

SpiderFoot to narzędzie rozpoznawcze, które automatycznie wysyła zapytania do ponad 100 publicznych źródeł danych (OSINT) w celu gromadzenia informacji o adresach IP, nazwach domen, adresach e-mail, nazwach i nie tylko. Po prostu określasz cel, który chcesz zbadać, wybierasz moduły do włączenia, a następnie SpiderFoot zbierze dane, aby zbudować zrozumienie wszystkich podmiotów i ich wzajemnych relacji.

SpiderFoot może być użyty do uproszczenia procesu kompilacji OSINT w poszukiwaniu informacji o celu poprzez automatyzację procesu zbierania. Jeśli ktoś prześle obraz do którejkolwiek z tych sieci społecznościowych z aktywowaną funkcją geolokalizacji, będziesz mógł zobaczyć w pełni aktywnego mala, w którym ta osoba była.

Aby zainstalować SpiderFoot, wykonaj następujące czynności:

Od git

# git clone https://github.com/smicallef/spiderfoot.git

# cd spiderfoot

~/spiderfoot$

5. Maltego

Maltego to oprogramowanie wykorzystywane do wywiadu i kryminalistyki typu open source, opracowane przez firmę Paterva. Jest to graficzne narzędzie do analizy linków do gromadzenia i łączenia informacji do zadań dochodzeniowych. Korzystanie z Maltego pozwoli na przeprowadzenie testów rozpoznawczych na określone cele.

Aby korzystać z Maltego, musisz otworzyć darmowe konto na ich stronie internetowej, po czym możesz uruchomić nową maszynę lub uruchomić transformacje na docelowym z już istniejącego. Po wybraniu transformacji aplikacja Maltego zacznie uruchamiać wszystkie transformacje z serwerów Maltego.

Maltego jest napisany w Javie i działa z każdym systemem operacyjnym. Jest preinstalowany w Kali Linux. Maltego jest szeroko stosowany ze względu na przyjemny i łatwy do zrozumienia model relacji między podmiotami, który reprezentuje wszystkie istotne szczegóły.

6. Przerażające

Przerażające narzędzie Geolokalizacji OSINT. Oferuje gromadzenie informacji o geolokalizacji za pośrednictwem platform społecznościowych. Creepy następnie wyświetla raporty na mapie z metodologią wyszukiwania opartą na dokładnej lokalizacji i czasie. Możesz później szczegółowo przeglądać pliki, eksportując je w formacie CSV lub KML.

Jeśli ktoś prześle obraz do którejkolwiek z tych sieci społecznościowych z aktywowaną funkcją geolokalizacji, będziesz mógł zobaczyć w pełni aktywnego mala, w którym ta osoba była.

7. Kombajn

theHarvester jest bardzo prostym w użyciu, ale potężnym i skutecznym narzędziem zaprojektowanym do użycia na wczesnych etapach testu penetracyjnego lub zaangażowania czerwonego zespołu. Użyj go do gromadzenia danych wywiadowczych typu open source (OSINT), aby określić zewnętrzny krajobraz zagrożeń firmy w Internecie. Narzędzie gromadzi e-maile, nazwy, subdomeny, adresy IP i adresy URL przy użyciu wielu publicznych źródeł danych.

theHarvester wykorzystuje wiele zasobów do pobierania danych, takich jak serwery kluczy PGP, wyszukiwarka Bing, Baidu, Yahoo i Google, a także sieci społecznościowe, takie jak Linkedin, Twitter i Google Plus.

Możliwość wyszukiwania wirtualnych hostów to kolejna fascynująca cecha harwestera. Poprzez rozpoznawanie DNS aplikacja sprawdza, czy kilka nazw hostów jest połączonych z określonym adresem IP.

W tym artykule zobaczyliśmy 7 przydatnych narzędzi OSINT do testów penetracyjnych.

Uzyskaj wysokowydajny podwójny serwer dedykowany z serii E5 i tani serwer VPS KVM.

Czy sklep z zawartością LG nie działa na Twoim telewizorze? W tym artykule omówimy, jak naprawić niedziałający sklep LG Content Store w 2022 roku.

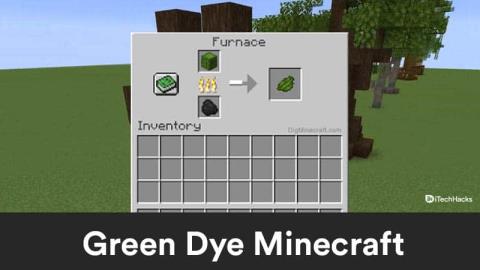

Możesz tworzyć różne przedmioty, takie jak zielony barwnik w Minecrafcie? W tym artykule omówimy, jak uzyskać zielony barwnik w grze Minecraft.

Krok po kroku proces logowania się na konto e-mail GoDaddy w 2022 roku. Logowanie do poczty e-mail GoDaddy 365 i zmiana hasła do poczty internetowej.

192.168.1.25 to strona logowania administratora dla wielu routerów i innych urządzeń. Po wpisaniu 192.168.1.25 w przeglądarce internetowej zostaniesz przeniesiony na stronę, na której możesz wprowadzić swoją nazwę użytkownika i hasło, aby uzyskać dostęp do ustawień routera.

Oto metody pracy, aby uzyskać bezpłatne konta premium Grammarly w sierpniu 2022 r. Te metody mogą pomóc w uruchamianiu plików cookie gramatycznych aktualizowanych za darmo.

Szukasz przewodnika, jak skonfigurować konto i zalogować się do 1and1 Webmail? Oto kompletny przewodnik po 1 i 1 koncie Webmail 2022

Czy chcesz włączyć tryb ciemny iTunes? Porozmawiajmy o tym, jak włączyć tryb ciemny iTunes na komputerze z systemem Windows i macOS.

Nie możesz dodać poczty Yahoo do Androida? W tym artykule omówimy, jak dodać Yahoo Mail do swojego telefonu z Androidem.

Konto Disney Plus należy aktywować za pomocą adresu URL logowania/rozpoczęcia Disneyplus.com i 8-cyfrowego kodu. Aktywuj 8-cyfrowy kod logowania/początkowego adresu URL Disneyplus.com

W tym artykule omówimy, w jaki sposób możesz uzyskać rachunki za najlepsze utwory muzyczne w Spotify za pomocą Receiptify.